Blogok

A kvantumalapú epizódokra várva a posztkvantum kriptográfiai protokollokat egyre inkább alkalmazzák a pénzügyi hálózatokban. Az új technológia jelentős időbeli és jövőbeli védelmet nyújt a pénzügyi szektorban a kiberfenyegetésekkel szembeni második trenddel szemben. Az új BB84 eljárás, amelyet Charles Bennett és Gilles Brassard fejlesztett ki 1984-ben, az első és legnépszerűbb kvantumkulcs-szállítási (QKD) módszer. Fotonpolarizációt használ a digitális adatok kódolásához, garantálva a biztonságos kommunikációt.

Trinocasino eredeti alkalmazás | A fővonal folyamatos biztosítása

A posztkvantum kriptográfia a kriptográfia egy alternatív korszakát képviseli, amelynek célja, hogy a kriptográfiai lehetőségeket szembeállítsa a kvantumszerverek fenomenális számítási teljesítményével. Az 1990-es évek óta a biztonságosabb chipek használata elterjedt, különösen az olyan új iparágakban, mint a pénz, az identitás, a mobil interakció és az IoT (IoT), valamint az akadálymentesítés, a szállítás és a fizetős televízió. Ezért a kriptográfiai megoldásokat alkalmazó szakembereknek bízniuk kell a hagyományos kriptorendszerekben, amennyiben nincs szükség kriptoanalízisre, különben jelentős tudományos fejlődéssel kell szembenézniük. Ha biztosak vagyunk benne, hogy a szakemberek a biztonsági szabványok meghatározásán dolgoznak, és biztosak lehetünk benne, hogy elméletileg hibátlanok, akkor bárki más beavatkozhat a megvalósítás során. A titkos kulcs megadásának elkerülése érdekében az okoseszközök nagy teljesítményű mikroprocesszorral vannak felszerelve, amely lehetővé teszi számukra, hogy önállóan hajtsanak végre bizonyos kriptográfiai funkciókat, és fizikai ellenintézkedéseket is beépíthetnek a valós és lehetséges behatolások megakadályozására.

- Az új Terrorelhárítási Osztályozás (CTG) azt javasolja, hogy a bűnüldöző szervek folyamatosan fejlődjenek, és olyan biztonsági eljárásokat alkalmazzanak, mint az ANOM, hogy behatoljanak a bűnözői hálózatokba, és gyengítsék a bűnözők biztonsági etikáját.

- Ez jelentős versenyelőnyt biztosít a vállalkozásnak a legtöbb más munkavállalóval szemben, mivel magánjogi jogokkal rendelkezik, így játszhat egymással, és egyetlen vállalkozás sem tud elégedett lenni.

- A QKD nagy távolságokon történő kiterjesztésére tervezett kvantumismétlők az új, friss szinteken maradnak, és olyan kihívásokkal kell megbirkóznod, mint a hibajavítás és a hajózás összefonódása.

- A kézbesített főkönyvek független csomópontokkal rendelkeznek, így listázhatod, megoszthatod és szinkronizálhatod a tranzakciókat a megfelelő digitális főkönyveken belül, ahelyett, hogy egyetlen központi gépen maradnál.

A kriptográfia számos bírósági korlátozásnak van kitéve világszerte, és így diktálja a játékszabályokat. Ez a fajta szabályozás általában tükrözi az egyik oldalon a védelem és a titoktartás, a másikon pedig a szövetségi védelmi érdekek és a bírósági biztonsági előírások közötti új, tartós feszültséget. A hash jellemzők létfontosságú szerepet játszanak a kutatás biztonságának biztosításában, mivel a legújabb kutatási típusra való legkisebb áttérés is magasabb hash értéket eredményez. Az ingyenes játékot körülbelül három vagy több scatter okozza, de a scatterek száma, amelyet minden aktiváláshoz legalább négy scatter biztosít, kezdetben 12, 16 vagy 20 első pörgetésre oszlik el, és korlátlan számú újraindítót kap ugyanazon a nyereményszámlán.

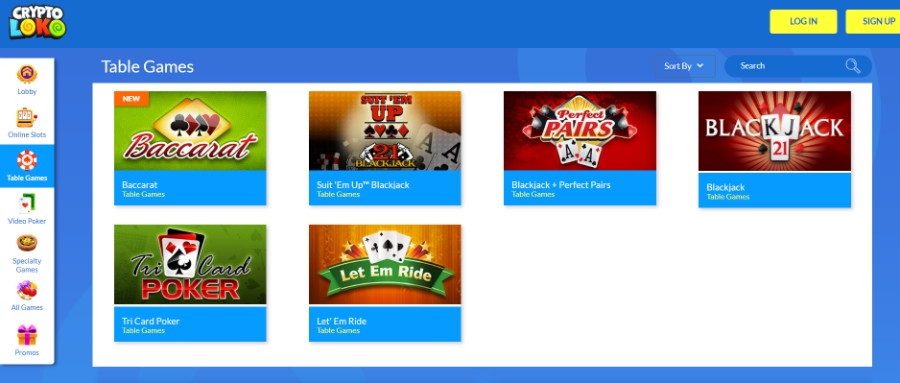

Játék a CryptoLogic kaszinóban

Már biztosítok egy rugalmas erőforrásrendszert, és alkalmazhatsz alapokat a keresztezési stratégiák és a foglalkozáson belüli felfelé irányuló ütemtervek engedélyezéséhez. Emellett rendszereket is biztosítunk, és jártasságot szerezhetsz a kvantumkriptográfia alkalmazásában, továbbfejlesztve saját lehetőségeinket. A beküldési nyomkövetés lehetővé teszi a tartalomfrankolásból származó tartalmak nyomon követését, és lehetővé teszi a platformok számára, hogy meghatározzák, honnan származik a kódolt tartalom. Előfordulhat, hogy a visszaélésszerű üzeneteket elküldik, és többször is megosztják, ami megnehezíti a platformok számára a visszaélésszerű tartalmak újbóli kiküldésének kezelését, még akkor is, ha ezt a felhasználók jelentették és megerősítették. Az ilyen üzenetfrankolás, a beküldési nyomkövetés kriptográfiai szabályokat alkalmaz, így a hálózatok nyomon követik, honnan származik az üzenet. A platformok ezután kereskedelmileg letilthatják az új tagságokat vagy fiókokat, amelyek az új, nehézkes üzeneteket terjesztik.

Még egyetlen trükk használatával létrehozott sebezhetőségek után is, az Trinocasino eredeti alkalmazás ilyen titkosítás valójában gyorsabb és sokkal hatékonyabb, mint az egyszerű választható lépések. Az előnyben részesített szimmetrikus biztonsági algoritmusok a Des (Research Security Fundamental), a 3DES (Triple De l'ensemble des) és az AES. A marketing főkönyvi technológia számos előnye miatt ez a technológia számos területet átalakíthat, beleértve a pénzt, az időket, az egészségügyet, a kormányzást, a közigazgatást, az ingatlant, a számítástechnikát stb. Azok a vállalatok, amelyek a jövőben szeretnék biztosítani rendszervédelmüket, egy alternatív stratégiai megközelítést alkalmaznak, amely magában foglalja az új technológiákat, például a biztonságosabb böngészőket, az egyetlen szolgáltatóval működő SASE-t, a mesterséges intelligencia által inspirált kockázatfelismerést és -hatást. Ily módon nemcsak a mai veszélyeket tudják elhárítani, hanem fel lesznek készülve a jövő új kiberveszélyeire is. Mivel a vállalatok lelkesen kínálják ezeket az innovációkat, elkerülhetik a figyelmet a kutatási gyűjteményi lépésekben, az irányításban és a mesterséges intelligencia által meghatározott biztonsági intézkedésekben rejlő trükkös problémákra.

Fontos megjegyezni, hogy ha az ilyen típusú kaszinók kínálnak Cryptologic online játékokat, akkor lehet, hogy soha nem csak a Cryptologic szoftvert használják. Ugyanakkor jó ötlet elemezni egy kaszinó profilját és elolvasni a játékosok ajánlásait, mielőtt jó döntést hoznál. A WagerLogic szerencsejáték-vállalkozások esetében az Amaya elnevezés azokat az online kaszinókat jelöli, amelyek korábban az új WagerLogic szoftverplatformot használták.

Az API-kulcsokat és -tokeneket gyakran közel titkosítással használják az alkalmazások között kicserélt érzékeny adatok védelmére, különösen olyan időszakokban, amikor a biztonság a legfontosabb, például a személyes funkciók és a rendszer esetében. Az egyéni kulcsú titkosításnak, más néven csodakulcsú titkosításnak nevezett, speciális titkosítási rendszerek csak a titkosításhoz és visszafejtéshez használják a felhasználót. Az ilyen megoldások hatékonyságához minden felhasználónak ugyanazt a személyes kulcsot kell használnia. Az egyes kulcsok kölcsönösek lehetnek, néha egy korábban létrehozott megbízható kommunikációs csatorna (például egy privát futárszolgálat, azaz védett vonal) révén, másrészt inkább egy biztonságos kulcscsere-módszer (például a Diffie-Hellman-féle trükkmegállapodás) révén.

Study Connect réteg

A Caesar-rejtjel logikáját a játékokból, mint a kém véleményét mutatják be. Azonban sokkal nagyobb figyelmet fordítottak a kiberbiztonsági képzési eljárásokra a felsőoktatásban. Ferrari és munkatársai 2023-ban elemezték a kiberbiztonsági képzéssel kapcsolatos legújabb irodalmi műveket ebben a felsőoktatási intézményben. A kutatás kiemeli a hatékony kiberbiztonsági szoftverek fejlesztésével kapcsolatos problémákat, és érvel a fejlesztés szükségességéről. Ugyanakkor számos korábbi innovációról és a tananyagok bővítésére irányuló szövetekről is beszélnek, beleértve a gamifikációt és a mesterséges intelligencia (MI) eszközök integrációját. A mesterséges intelligencia (MI) eszközök új fejlesztése, az egyénekkel, egyesületekkel és kormányokkal kapcsolatos, egyre bővülő bizalmi kutatási kör, valamint a világszerte egyre növekvő nyomás fokozta a képzett kiberbiztonsági szakemberek iránti igényt.

Miért működik a kriptográfia?

A Palo Alto Systems esetében ezek a védelmek a SASE megoldáson alapulnak, és azonnal elérhetők. Mindezeket a terveket natívan alkalmazzák a teljes SASE megoldásban, az összes képviseleten, eszközön és alkalmazáson keresztül. Úgy gondoljuk, hogy a vezető testületek azon dolgoznak, hogy megerősítsék a beépített védelmi megoldásokat, hogy megvédjék egymás örökölt megoldásait, és a legújabb technológiákat is használhassák. A mesterséges intelligencia által vezérelt eszközök valós idejű fejlesztését, felügyeletét és védelmét az IoT és az OT eszközök terén kihasználva ezek a lehetőségek biztosítják, hogy a fontos megoldások továbbra is biztonságban legyenek, miközben a személyes struktúrákból kiinduló elektronikus átalakulást támogatják. Az ilyen műveletek segítenek fenntartani a kulcsfontosságú funkciók működését, és a felhasználóknak megadják a várt védelmet és bizalmat.